Очень важно подтвердить надежность и целостность развернутых программных решений до начала внедрения геоинформационных инструментов для правительственных нужд. Этот процесс должен включать в себя тщательную оценку, чтобы убедиться, что все данные, обрабатываемые в системе, соответствуют стандартам конфиденциальности, наличия и доступности.

При разработке инструментов для организаций государственного сектора разработчики должны создавать системы, соответствующие строгим требованиям к обработке персональных и конфиденциальных данных. Это включает в себя обеспечение соответствия нормам ИСПДн и внедрение механизмов защиты информации, содержащейся в системе. Поскольку данные часто включают критически важные записи, одинаково важно принимать меры как по предотвращению, так и по устранению уязвимостей.

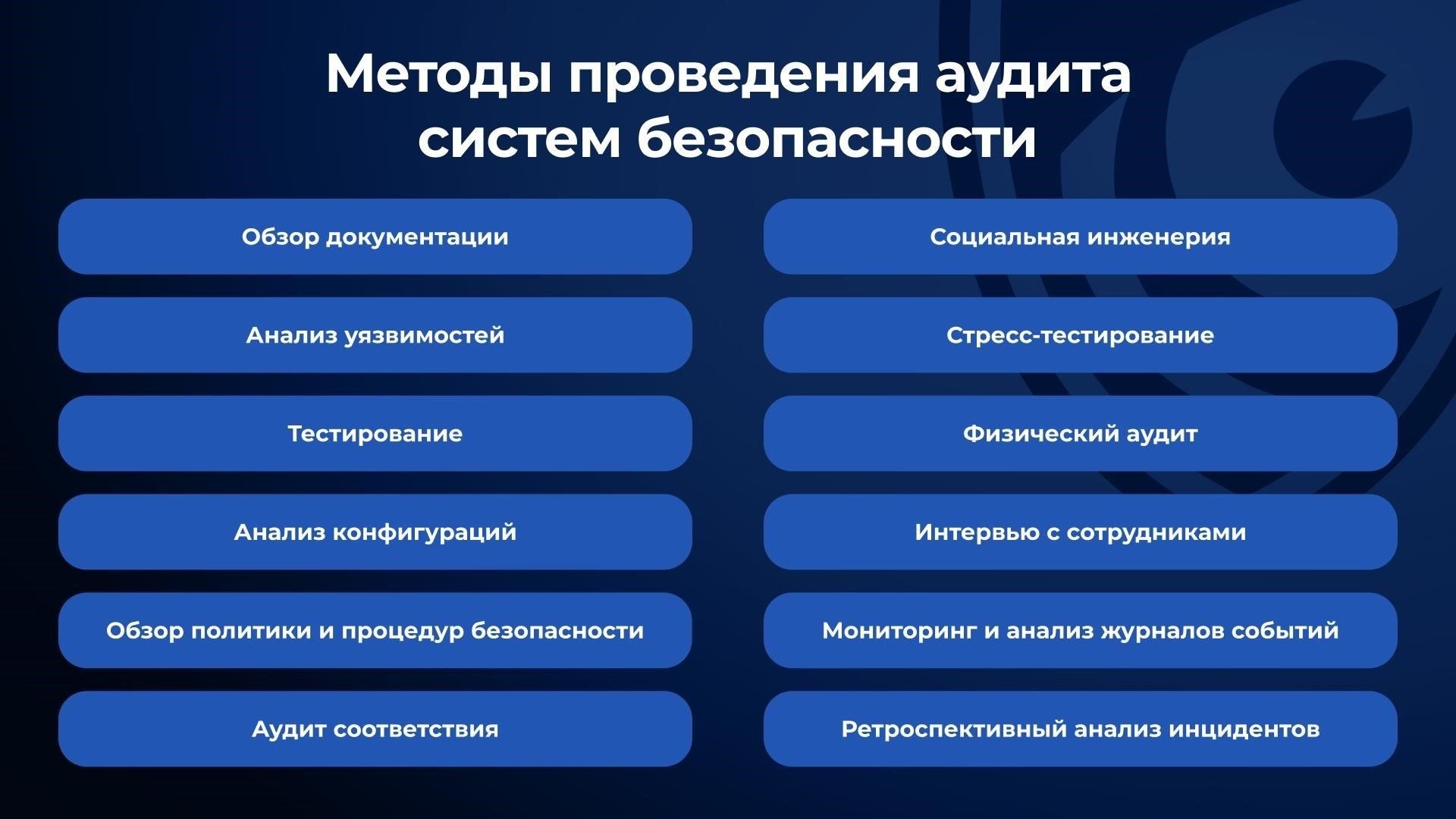

Соблюдение национальных стандартов является обязательным для предотвращения несанкционированного доступа. Каждый этап процесса, от аттестации до внедрения, должен быть подтвержден серией проверок, чтобы гарантировать отсутствие слабых мест. Необходимо проводить регулярные аудиты, чтобы убедиться в том, что меры по защите данных остаются актуальными с учетом меняющихся угроз и нормативных актов.

В заключение следует отметить, что защита данных не может быть чем-то второстепенным; она должна быть неотъемлемой частью дизайна системы. Любая неспособность решить эти вопросы может привести к значительным рискам для целостности государственных служб и, следовательно, для граждан, которых они обслуживают.

Классификация информационных систем и выявление угроз безопасности

Чтобы разработать адекватную стратегию защиты, необходимо классифицировать систему в зависимости от чувствительности ее данных. Определите требования к безопасности документов и разграничьте системы по уровню необходимости их защиты. Например, ИС, обрабатывающая персональные данные (такие как личная идентификационная информация), требует особых мер безопасности для предотвращения несанкционированного доступа или утечки данных.

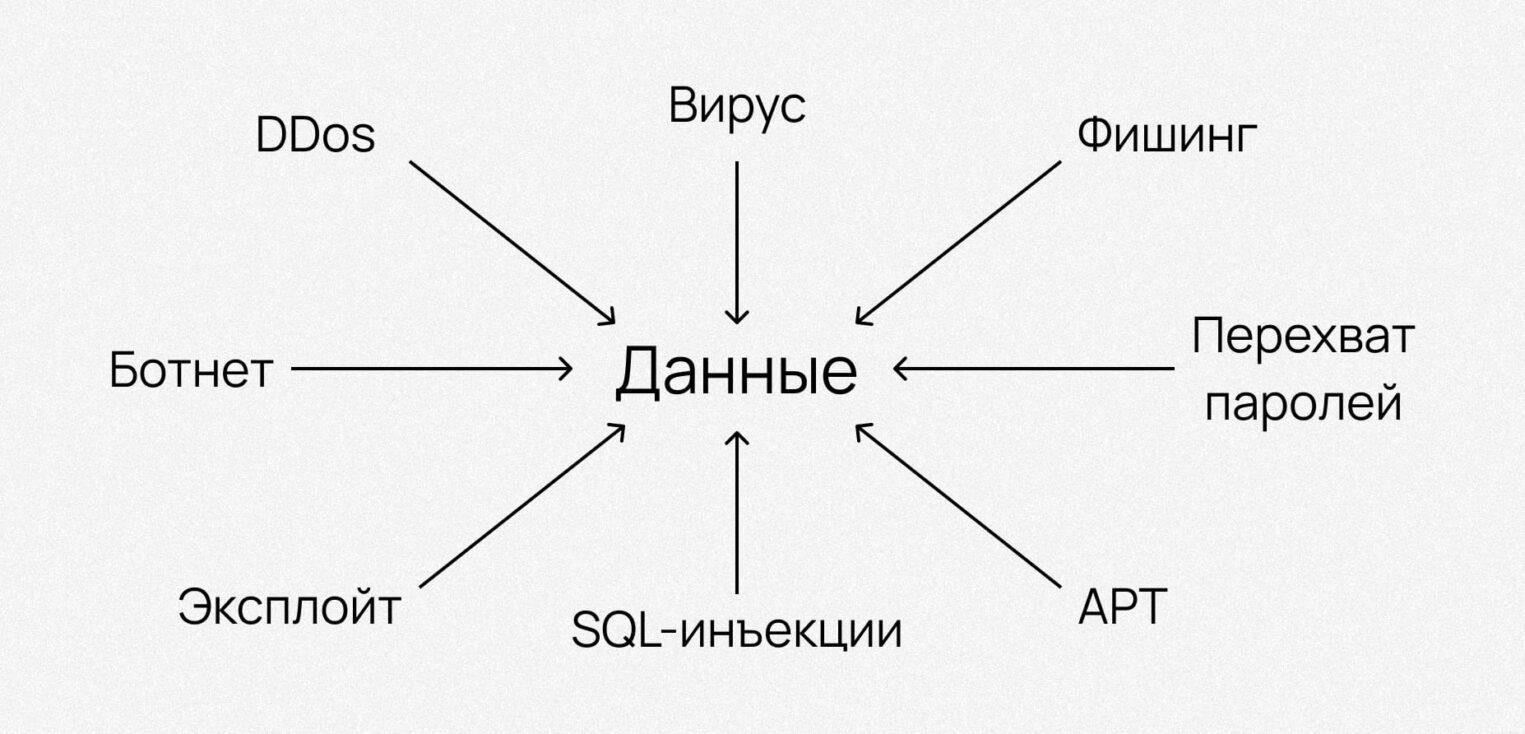

Начните с классификации, основанной на типе обрабатываемой информации. Возможно, будет полезно разделить их на такие категории, как общая, конфиденциальная и особо конфиденциальная. После завершения классификации можно определить соответствующие угрозы. Например, для систем, содержащих конфиденциальные персональные данные (ISP), угрозы могут включать кражу данных, несанкционированный доступ или манипулирование данными.

Далее следует определить меры безопасности для каждого типа систем с учетом выявленных угроз. Для более критичных систем необходимы такие меры, как шифрование, контроль доступа и частые аудиты. Для менее чувствительных систем может быть достаточно более простых средств защиты. Всегда следите за тем, чтобы защита каждой системы соответствовала классификации и отвечала необходимым требованиям для безопасной работы.

Определите требования к системам обработки информации

Для правильного внедрения системы безопасной обработки информации необходимо четко определить требования, которые учитывают потенциальные угрозы и отвечают нормативным требованиям. Следующие шаги имеют решающее значение:

- Классифицировать данные: Убедитесь, что все документы и данные распределены по категориям в соответствии с уровнем конфиденциальности и чувствительности. Классификация помогает определить меры защиты, необходимые на каждом этапе жизненного цикла информации.

- Внедрение защиты: При внедрении новых системных компонентов или инструментов интегрируйте меры защиты от несанкционированного доступа, манипулирования и взлома. Особое внимание следует уделить протоколам шифрования, аутентификации и контроля доступа.

- Проводите регулярные проверки: Необходимо периодически проверять и обновлять уровень безопасности системы. Это включает в себя оценку существующих мер защиты, пересмотр процедур при необходимости и тестирование системы против новых угроз.

- Документируйте и отслеживайте изменения: Каждое обновление или модификация системы должны быть тщательно задокументированы. Это включает в себя регистрацию любых корректировок уровней защиты или внедрения новых технологий. Надлежащая документация обеспечивает прозрачность и позволяет отслеживать все изменения.

- Привлекайте все заинтересованные стороны: Убедитесь, что все участвующие стороны — разработчики, администраторы и государственные органы — осведомлены о своих ролях и обязанностях по поддержанию целостности системы и защите конфиденциальных данных.

- Если следовать этим шагам, система обработки будет одновременно функциональной и безопасной, обеспечивая целостность конфиденциальных данных и соответствие государственным нормам.

- Разработка системы информационной безопасности для ГИС

- Чтобы создать надежную систему защиты географических данных, необходимо правильно классифицировать информацию. Начните с определения различных типов данных, которые будут обрабатываться, храниться или передаваться. На основе этой классификации будут приниматься решения о том, как защитить конфиденциальные элементы. Первым шагом является тщательная оценка рисков, выявление потенциальных угроз и уязвимостей в системе.

Убедитесь, что система отвечает всем соответствующим нормативным требованиям, в частности требованиям, установленным государством. Проведите анализ применимых стандартов и законодательства, чтобы привести меры безопасности в соответствие с юридическими обязательствами. Это включает в себя понимание конкретной классификации документов и данных, которые необходимо защищать, и обеспечение того, чтобы меры защиты были соразмерны выявленным рискам.

В процессе разработки и развертывания мер безопасности очень важно следовать четким протоколам тестирования и проверки системы. Это может включать аттестацию системы на соответствие требуемым стандартам и обеспечение ее устойчивости к выявленным угрозам. Любая система, работающая с конфиденциальными данными, должна проходить регулярные аудиты безопасности, чтобы гарантировать, что она остается эффективной в условиях меняющихся вызовов.

Внедрение механизмов шифрования и управления доступом является основополагающей частью развертывания. Очень важно обеспечить шифрование данных в пути и в состоянии покоя, чтобы предотвратить несанкционированный доступ. Кроме того, для ограничения доступа к секретной информации следует применять ролевой доступ, гарантирующий, что только уполномоченный персонал сможет получить доступ к конфиденциальным данным.

Наконец, необходимо продумать текущее обслуживание и мониторинг системы. Внедрение новых технологий или модификация существующих компонентов могут подвергнуть систему новым угрозам. Необходимо проводить постоянный мониторинг и периодические оценки, чтобы убедиться, что меры безопасности остаются адекватными на протяжении всего жизненного цикла системы.

Чтобы защитить конфиденциальные данные в геоинформационной инфраструктуре, начните с выявления потенциальных угроз целостности и конфиденциальности данных. Системы, работающие с персональными данными, а также с непубличной информацией, должны пройти тщательную классификацию для определения уровней безопасности и соответствующих ограничений доступа. Очень важно оценить систему в соответствии с соответствующими стандартами сертификации.

Во-первых, разработайте конкретные требования к обработке данных, обеспечив соответствие нормативной базе. Необходимо разработать подробную модель угроз для всех этапов использования данных — от сбора до архивирования. Кроме того, все интерфейсы, как внутренние, так и внешние, должны быть подвергнуты тщательной проверке на безопасность для снижения рисков.

Регулярно оценивайте уязвимости в механизмах обработки данных. Необходимо создать протоколы для безопасной передачи и хранения данных. Внедряйте методы шифрования данных как на месте, так и в пути. Проверяйте и оценивайте реализацию мер по контролю доступа для предотвращения несанкционированного использования конфиденциальных данных. Каждое обновление должно быть оценено с точки зрения его влияния на существующую инфраструктуру безопасности, а все потенциальные недостатки должны быть устранены до развертывания.

Наконец, следует установить процесс периодического аудита для переоценки протоколов безопасности и обеспечения постоянной целостности системы. Регулярная аттестация и сертификация инфраструктуры на соответствие стандартам безопасности поможет выявить недостатки и обеспечить устойчивость системы к меняющимся угрозам.

Сертификация систем защиты персональных данных (ISPDn)

Во-первых, убедитесь, что система обработки персональных данных соответствует национальным нормам, установленным государством. Сертификация требует, чтобы система прошла оценку на соответствие этим законам и стандартам. Для этого необходимо провести ряд тестов и проверок, в ходе которых особое внимание уделяется адекватности мер защиты, включая механизмы шифрования и контроля доступа, а также эффективности этих мер в реальных условиях.

Поймите разницу между защитой ГИС и защитой персональных данных

Очень важно определить различия между защитой систем геопространственных данных и защитой персональных данных. Обе задачи связаны с управлением рисками и угрозами, но они ориентированы на разные типы активов и требуют разных стратегий.

1. Защита геопространственных данных: включает в себя обеспечение целостности и доступности геопространственной информации, содержащейся в системе. Геопространственные системы часто хранят и обрабатывают географические данные, которые являются неотъемлемой частью государственных служб, городского планирования и национальной безопасности. Основными задачами в этом контексте являются защита от несанкционированного доступа, фальсификации данных и обеспечение их работоспособности, несмотря на угрозы.

2. Защита персональных данных: В отличие от этого, защита персональных данных направлена на обеспечение неприкосновенности частной жизни. Она включает в себя регулирование и контроль данных, которые могут идентифицировать конкретных людей. Механизмы защиты направлены на предотвращение неправомерного использования персональных данных, например кражи личных данных, и на соблюдение законов и нормативных актов о защите персональных данных.

3. Сертификация систем и оценка рисков: оба вида защиты требуют сертификации систем для обеспечения их соответствия нормативным стандартам. Аттестация системы для защиты геопространственных или персональных данных предполагает оценку рисков и выявление угроз, характерных для типа хранимых данных. Для геопространственных систем угрозы могут включать манипуляции с географическими данными или саботаж, в то время как системы персональных данных должны учитывать риски несанкционированного доступа к данным или их утечки.

4. Разработка стратегий защиты: При разработке мер защиты для любой системы важно определить конкретные уязвимости и угрозы, характерные только для нее. Для геопространственной системы следует сосредоточиться на целостности данных и обеспечении защиты данных ГИС от манипуляций или кибератак. Для персональных данных следует сосредоточиться на шифровании конфиденциальной информации и предотвращении несанкционированного доступа.

5. Проведение оценки рисков: обе стратегии защиты предполагают тщательную оценку рисков. Однако если при защите персональных данных приоритет отдается рискам конфиденциальности и соблюдению требований законодательства, то при защите геопространственных данных особое внимание уделяется защите данных от несанкционированных изменений и поддержанию работоспособности системы.

Различайте ГИС и не ГИС-системы

При рассмотрении классификации систем важно обратить внимание на ключевые различия между геоинформационными системами (ГИС) и решениями, не относящимися к ГИС. Эти различия часто влияют на способы обработки, хранения и защиты персональных данных и документов.

В ГИС данные в первую очередь относятся к географическим объектам, что позволяет визуально отображать их и проводить пространственный анализ. ГИС-система собирает, управляет и анализирует данные о местоположении, часто требуя интеграции с картами или другими пространственными справочными системами. В отличие от них, системы, не относящиеся к ГИС, обычно не предназначены для обработки пространственных данных и вместо этого сосредоточены на транзакционной, текстовой или числовой информации.

ГИС: Эти системы особенно чувствительны к точности и защите географических данных. Учитывая их широкое использование правительственными учреждениями, они часто требуют применения передовых методов защиты данных для обеспечения целостности и конфиденциальности информации о местоположении.

НеГИС: Хотя эти системы также требуют надежной защиты, характер их данных, таких как личные дела или административные документы, по своей сути не требует функций пространственного анализа, а скорее ориентирован на классификацию документов и обеспечение целостности с точки зрения контроля доступа.